Гипервизор ESXi свои логи по умолчанию записывает на тот же диск, где сам установлен. Но в случае загрузки гипервизора по сети или с флэшки - все файлы с логами обнуляются после перезагрузки сервера!

Чтобы это предотвратить, необходимо перенести лог-файлы на другой Datastore (локальный или находящийся на СХД). Для настройки:

1. Заходим в vSphere Client;

2. Подключаемся к ESXi или vCenter серверу;

3. Переключаемся на закладку Configuration;

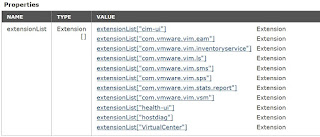

4. В разделе Software выбираем Advanced Settings;

5. Открывается окно, в котором кликаем на пункте Syslog:

6. Нас интересует поле Syslog.global.logDir. Указываем тут "[Лун]/путь к конечной папке";

7. Нажимаем ОК.

Кроме этого, можно настроить пересылку Syslog на выделенную машину, которой обычно является VMware vSphere Management Assistant (vMA) или VMware Syslog Collector. Для данной настройки в том же пункте Syslog измените поле Syslog.global.logHost на udp://система для сбора логов:514 или ssl://система для сбора логов:1514 если используется шифрование. В добавок нужно открыть порты Firewall-а:

1. Переключаемся на закладку Configuration;

2. В разделе Software выбираем Security Profile;

3. Далее раздел Firewall -> Properties;

4. В открывшемся окне устанавливаем галочку на правиле с именем "syslog";

5. Нажимаем ОК.

Чтобы это предотвратить, необходимо перенести лог-файлы на другой Datastore (локальный или находящийся на СХД). Для настройки:

1. Заходим в vSphere Client;

2. Подключаемся к ESXi или vCenter серверу;

3. Переключаемся на закладку Configuration;

4. В разделе Software выбираем Advanced Settings;

5. Открывается окно, в котором кликаем на пункте Syslog:

6. Нас интересует поле Syslog.global.logDir. Указываем тут "[Лун]/путь к конечной папке";

7. Нажимаем ОК.

Кроме этого, можно настроить пересылку Syslog на выделенную машину, которой обычно является VMware vSphere Management Assistant (vMA) или VMware Syslog Collector. Для данной настройки в том же пункте Syslog измените поле Syslog.global.logHost на udp://система для сбора логов:514 или ssl://система для сбора логов:1514 если используется шифрование. В добавок нужно открыть порты Firewall-а:

1. Переключаемся на закладку Configuration;

2. В разделе Software выбираем Security Profile;

3. Далее раздел Firewall -> Properties;

4. В открывшемся окне устанавливаем галочку на правиле с именем "syslog";

5. Нажимаем ОК.